Rapport européen : les rançongiciels, toujours principale cyber-menace pour le secteur hospitalier

publié le 22 août 2023

Une confirmation : les rançongiciels demeurent la principale menace pesant sur le bon fonctionnement des systèmes et solutions informatiques du secteur de la santé, et donc du fonctionnement au quotidien des établissements de soin. Et le secteur hospitalier demeure, en Europe, celui qui est le plus visé par des cyberattaques (près de la moitié des incidents signalés). Viennent ensuite les autorités et agences sanitaires et l’industrie pharmaceutique.

La tendance s’inscrirait même à la hausse, d’après un rapport de l’Agence de l’Union européenne pour la cybersécurité (European Union Agency for Cybersecurity, Enisa) publié en juillet. Les choses risquent même de s’aggraver encore à l’avenir : “les menaces se rapportant au secteur de la santé devraient perdurer dans les prochaines années et se diversifier du fait de la multiplication des équipements médicaux connectés.”

Ce rapport a pris le pouls des menaces pendant une période allant de janvier 2021 à mars 2023.

Résultat : 54% des incidents de sécurité – en tout cas, ceux qui avaient été rendus public, ce qui est sans doute loin de la réalité – étaient liés à un rançongiciel.

Suivaient par ordre de fréquences décroissante :

- incidents concernaient des menaces liées aux données (vols, pertes…) : 46 %

- intrusions : 13%

- attaques par déni de service (DDoS) : 9% – à noter ici, depuis le début 2023, une une augmentation des attaques par déni de service attribuables à des groupes hacktivistes pro-russes ou à des entités agissant dans le cadre de la guerre en Ukraine !

- attaques de la chaîne d’approvisionnement : 7%.

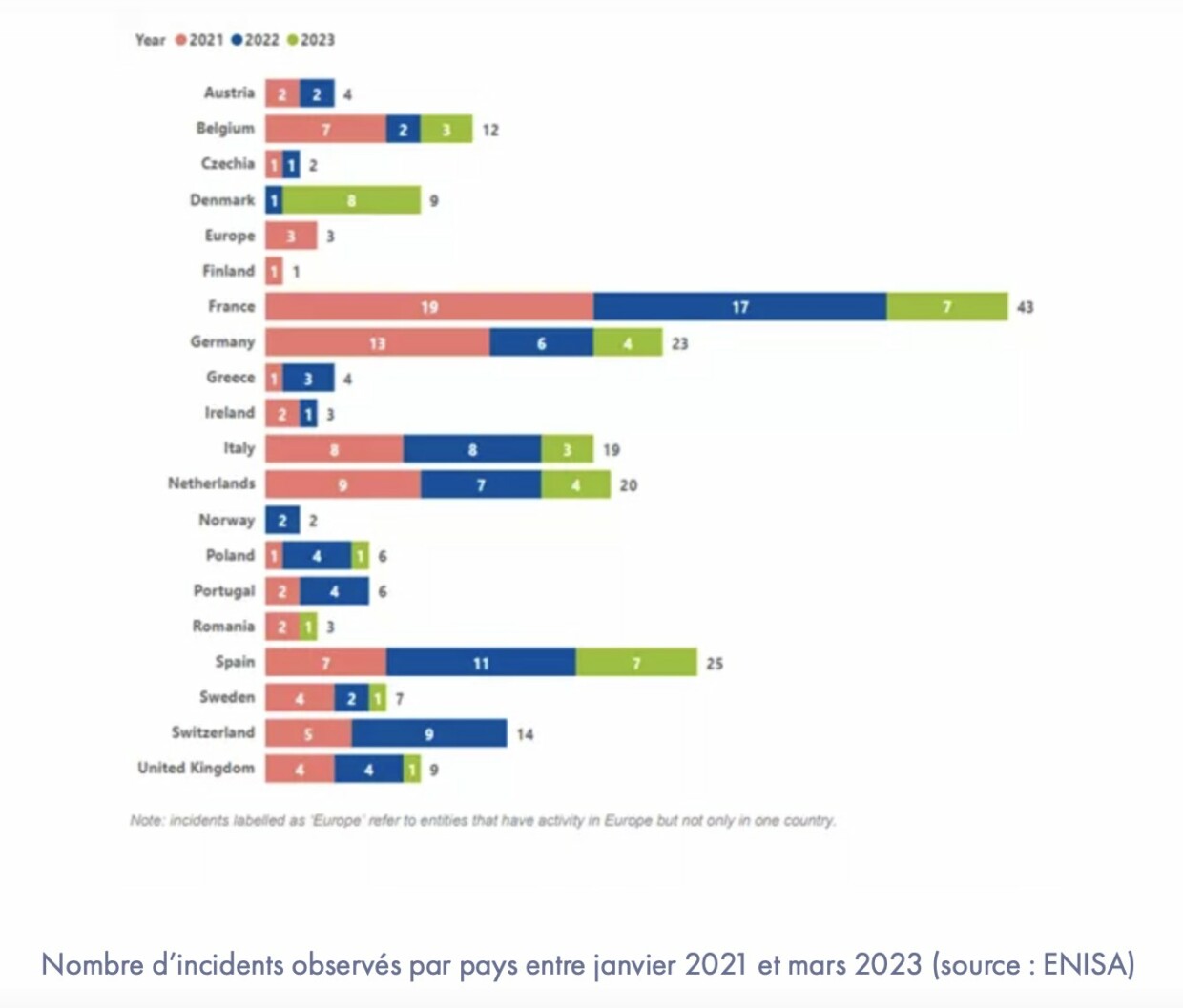

Ce tableau reprend la totalité des menaces déclarées dans les différents pays européens,

tous secteurs d’activités confondus (le secteur des soins inclus).

Les conséquences de ces attaques sont loin d’être anodines : selon le rapport de l’Enisa, “un quart des incidents a causé une perturbation des activités non médicales (essentiellement, des données administratives) et 22% une perturbation des activités médicales”.

Les dossiers patients ont été “impactés” dans 30% des cas d’attaques tandis que les systèmes et solutions informatiques (gestion des rendez-vous, parcours patient, pharmacie, biologie, dispositifs médicaux connectés…) l’ont été dans 23% des cas.

Qu’il s’agisse d’informations médicales ou administratives, les conséquences, à terme, pourraient être non négligeables pour les patients. Comme le souligne le rapport, il existe un “risque d’extorsion impactant des patients ayant vu leurs données publiées sur des portails de rançongiciels. Cette conséquence directe sur les personnes doit encore être prise en compte dans la gestion des risques cyber par les établissements de santé.”

Quelques recommandations formulées dans le rapport de l’Enisa à destination des acteurs du secteur des soins :

– “implémentation de sauvegardes chiffrées hors ligne des données à caractère confidentiel

- programmes de sensibilisation et formations permettant d’atténuer l’impact des attaques par ingénierie sociale et d’améliorer les pratiques de sécurité parmi les professionnels de la santé

- analyse régulière des vulnérabilités dans l’objectif final de limiter la surface d’attaque.

- instauration de processus assurant la mise en place des correctifs et des mises à jour régulières des logiciels

- mise en place de bonnes pratiques en matière de méthodes d’authentification pour l’accès à distance (MFA)

- création et maintien de plans d’intervention en cas d’incident d’origine cyber, afin de s’assurer de la pérennité des soins dus aux patients

- engagement effectif des décideurs dans la mise en place et le maintien des politiques de gestion des risques liés aux systèmes d’information.”

Le rapport de l’Enisa est disponible pour téléchargement via ce lien.

Sources: Rapport de l’ENISA et TICsanté.